O mundo da segurança informática está em constante alerta, fruto de novos ataques e novas ameaças que surgem. Estas não escolhem o momento para surgir e normalmente têm efeitos devastadores para os utilizadores.

A mais recente propostas nesta área tem uma particularidade única, que a torna ainda mais destrutiva. O SysJoker existe e dedica-se a atacar um leque grande de sistemas. O macOS, o Linux e o Windows são as suas vítimas.

SysJoker é um novo backdoor malicioso

Apesar de ser apenas conhecido agora, o SysJoker não é uma ameaça nova. Do que se sabe, há mais de 6 meses que está a ser usado na Internet para que possa abrir as portas para a chegada de malware aos sistemas mais usados.

A sua particularidade única é mesmo estar desenhado para não se limitar a um único sistema. O SysJoker sabe-se que tem versões para ser usado no macOS, Linux e Windows, adaptando-se de forma demasiado natural ao sistema onde consegue entrar.

macOS, Linux e o Windows são as vítimas

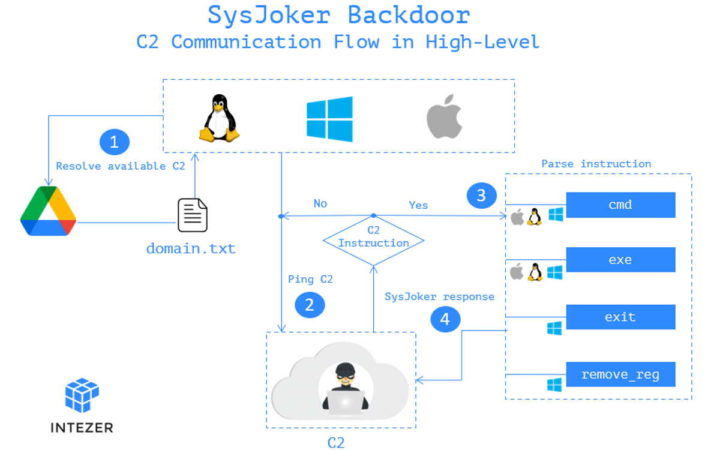

Para conseguir ter esta capacidade de adaptação, ele usa vários métodos distintos. No caso do Windows, recorre a uma DLL, que depois recolhe da internet todo o material malicioso, instalando-se e executando-se posteriormente. No caso do Linux e do macOS, que não usam DLLs, existem formas similares de realizar o ataque.

Quando o SysJoker consegue ficar permanente no sistema operativo, inicia um processo de recolha de informação sobre o sistema e os utilizadores. Posteriormente, e depois de partilhar a sua informação, trata de fazer a infeção com outro malware.

Só agora começou a ser detetado e atacado

Outro ponto único do SysJoker é a sua capacidade de escapar aos antivírus e aos sistemas de proteção dos sistemas operativos. Para isso, adapta-se e protege-se simulando ser partes do sistema. No limite, e depois de infetar com outro malware, remove-se dos sistemas.

Naturalmente que ao ser descoberta acabou por se tornar visível para as ferramentas de proteção dos sistemas. Ainda assim, poderá estar já presente em muitos sistemas, uma vez que consegue atacar o macOS, o Linux e o Windows.

Deixe um comentário