Os ataques às estruturas de dados na Internet são cada vez mais frequentes e mais simples de realizar. As botnet facilmente conseguem reunir máquinas para realizar os ataques.

Se muitas dessas redes são compostas por routers ou computadores com problemas de segurança, surgem agora os primeiros casos de utilização de outros dispositivos bem diferentes, as câmaras de vigilância.

Os sistemas de vídeo-vigilância deveriam estar protegidos de acessos do exterior, garantindo a privacidade e a segurança dos locais onde são usados, mas a verdade é que em muitos casos isso não acontece.

A sua instalação acaba por ser feita de forma muito básica, não sendo aplicada a mais básica configuração de segurança, a mudança de passwords de acesso.

Daí a serem controladas remotamente é um pequeno passo e ao em vez de serem usadas para espiar os seus donos, passam a ser usadas para atacar sites remotos.

A descoberta desta nova forma de ataque, que usa as câmaras de video-vigilância, foi feita pela empresa de segurança Incapsula. Durante um desses ataques de DDoS, a Incapsula conseguiu descobrir que tinham como origem vários destes dispositivos.

Uma avaliação revelou que todos usavam uma versão específica de Linux, com um conjunto de aplicações que estão vulneráveis.

All compromised devices were running embedded Linux with BusyBox—a package of striped-down common Unix utilities bundled into a small executable, designed for systems with limited resources.

The malware we found inside them was an ELF binary for ARM named (.btce) a variant of the ELF_BASHLITE (a.k.a. Lightaidra and GayFgt) malware that scans for network devices running on BusyBox, looking for open Telnet/SSH services that are susceptible to brute force dictionary attacks.

Depois de conseguido o acesso a essas câmaras, a porta para a criação desses ataques DDoS é um passo simples.

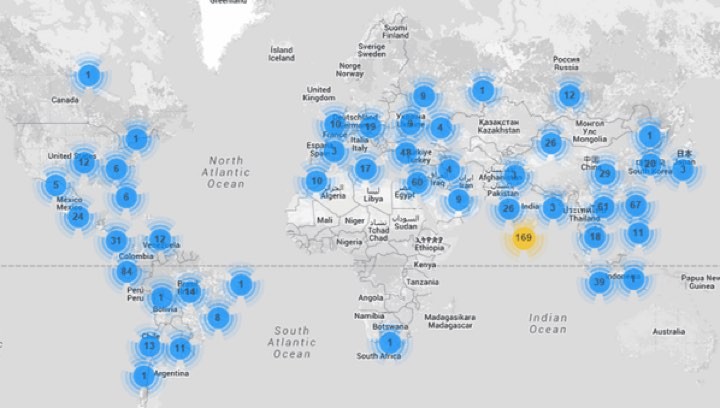

A botnet que a Incapsula descobriu, estava a ser usada para direccionar ataques HTTP, que geravam mais de 20 mil pedidos por segundo, originados por mais de 900 câmaras CCTV, espalhadas pela Internet. Estes investigadores descobriram também outra botnet que corre em dispositivos de armazenamento de dados em rede (NAS).

Mesmo não afectando directamente os seus donos, à excepção de algum consumo de largura de banda, a verdade é que estes dispositivos dão acesso a imagens de locais sensíveis e a dados dos utilizadores, podendo mais tarde serem também vítimas de roubo de dados.

Os novos dispositivos, muitos deles pertencentes à nova vaga IoT, aparentam estar a sofrer de falta de mecanismos de segurança e da aplicação das mais básicas regras de protecção.

Deixe um comentário