O compromisso da Microsoft con a segurança não é novo e parece ter ganho um significado mais importante no Windows 11. A cada nova versão ou atualização surgem medidas mais focadas em proteger os utilizadores e os sistemas onde estes acedem.

Com uma das mais recentes builds do Windows 11, a Microsoft trouxe uma medida de segurança importante e que vai proteger mais os utilizadores. De forma muito discreta e sem qualquer aviso, a gigante do software passou a bloquear ataques de força bruta.

Segurança eficiente, mas sem avisar os utilizadores

Uma das formas mais comuns, mais simples e até mais usadas para tentar aceder a um sistema é com ataques de força bruta. Estes tentam adivinhar a password usada para aceder, com base num dicionário ou num sistema de geração aleatório.

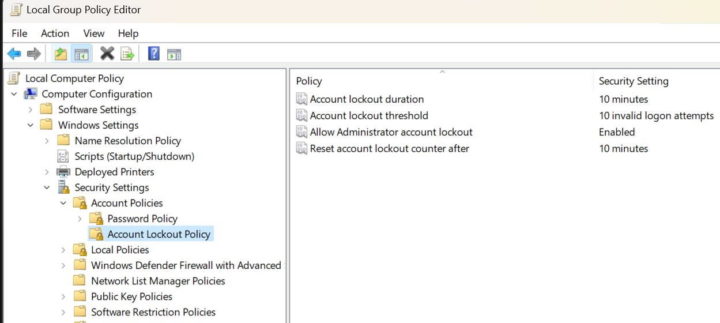

Para impedir esse tipo de ataques, quer no RDP, quer noutros serviços que são acedidos com password, a Microsoft fez uma mudança no Windows 11. Passou a ter ativa uma política que deteta e bloqueia as contas que sofram estas tentativas consecutivas de acesso.

[field name=iframe]

Windows 11 passa a bloquear ataques importantes

Esta decisão da Microsoft pretende garantir que um dos mais usados e simples vetores de ataque é barrado na sua origem. Segundo informações recentes, este tipo de ataque representa 70% a 80% de todas as violações das redes corporativas, um valor que bate até os ataques de ransomware.

Para garantir o equilíbrio entre a utilização e a proteção, o valor máximo de vezes que a password pode ser falhada é de 10. Ao mesmo tempo, e depois de bloqueada, a conta ficará neste estado pode 10 minutos. Esta proteção, nestes moldes, é alargada até à conta de Administrador.

Microsoft vai alargar proteção a outros sistemas

Apesar de estar focada no Windows 11, esta nova política da Microsoft será estendida também ao Windows 10, mas com uma diferença substancial. Esta não estará ativada de forma nativa neste sistema, devendo ser ligada pelos utilizadores ou administradores.

É importante ver como a Microsoft está a ter uma atitude muito positiva e preventiva no que toca à segurança. Desta vez fê-lo de forma silenciosa e para proteger os utilizadores para um problema que muitos sem sabiam existir ou que poderiam estar expostos.

Deixe um comentário