Crescente sofisticação das metodologias de ataque de malware, aproveita as funcionalidades legítimas das ferramentas de gestão à distância e das ferramentas de partilha de ficheiros para fins maliciosos. Saiba como uma fatura em PDF pode levar à propagação de malware.

A equipa da FortiMail IR identificou uma nova campanha de ciberameaças que está a afetar organizações em Portugal, Espanha e Itália em diversos setores de atividade.

Configuradas como um remetente autorizado, o que permite a validação SPF, as campanhas em causa exploram serviços legítimos como Dropbox, MediaFire e Google Drive, e tentam induzir os utilizadores a descarregar e executar ficheiros, como uma fatura de tratamentos clínicos, para propagar malware do tipo Remote Access Trojan (RAT) entre os utilizadores.

Técnica de engenharia social com identidade forjada

A primeira camada do ataque chega por email, aparentemente legítimo, proveniente de um domínio fidedigno que passa com sucesso os testes de SPF (Sender Policy Framework), o que permite que o email não levante suspeitas nos filtros tradicionais. O assunto do email e o conteúdo apelam à urgência de verificação de duas faturas, prática típica para levar os destinatários a agir rapidamente sem verificar a autenticidade.

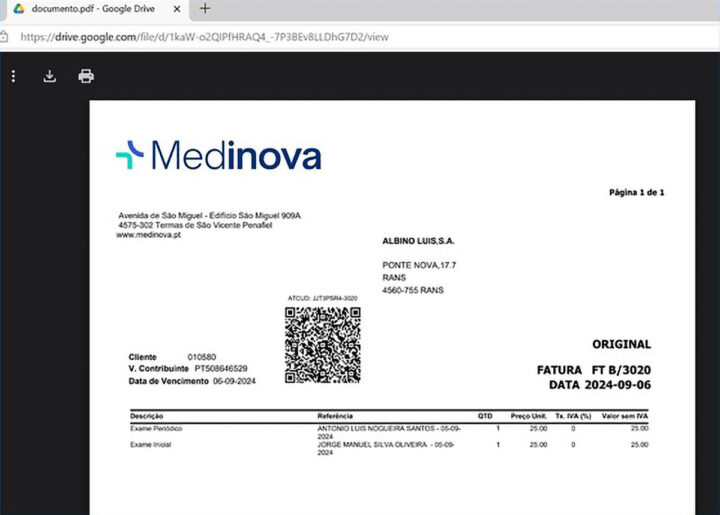

O anexo em PDF refere problemas de visualização e incita ao clique num botão, que redireciona para um ficheiro HTML com instruções para um download adicional. Este HTML inclui uma simulação de verificação CAPTCHA e, após esse passo, leva o utilizador a um link gerado via Ngrok, que simula um acesso legítimo, mas acaba por conduzir ao ficheiro malicioso.

Os atacantes utilizam o Ngrok para gerar dinamicamente URLs que os ajudam a contornar os mecanismos de filtragem de segurança do correio eletrónico. Uma das principais técnicas que utilizam é a camuflagem com base geográfica, que apresenta conteúdos diferentes consoante a localização do utilizador.

Segmentação geográfica e uso de plataformas legítimas

A utilização de plataformas como MediaFire e Dropbox serve para aumentar a taxa de sucesso e reduzir o grau de suspeição. A maior preocupação reside na utilização de geofencing, ao clicar no link, utilizadores fora dos países-alvo (Itália, Portugal e Espanha) são redirecionados para páginas inofensivas, apenas os utilizadores localizados nas zonas-alvo recebem o ficheiro malicioso.

Este ficheiro, com nome “FA-43-03-2025.jar”, é um Java RAT (Remote Access Trojan) conhecido como Ratty. Trata-se de uma ameaça versátil, capaz de operar em diferentes sistemas operativos e de executar ações como captura de ecrã, registo de teclas e exfiltração de dados sensíveis.

Portugal no radar dos atacantes

Entre os alvos identificados, destaca-se a simulação de uma fatura emitida por uma organização de saúde, como, por exemplo, o Grupo Medinova. O uso indevido desta identidade demonstra a crescente sofisticação das campanhas de phishing, que já não se limitam a erros de ortografia e domínios obscuros, mas imitam instituições de confiança para maximizar o impacto.

A fatura aparentemente legítima, partilhada através do Google Drive, não é suscetível de levantar suspeitas durante a verificação do correio eletrónico e destina-se a passar pelos mecanismos de segurança de correio eletrónico sem levantar qualquer suspeita de intenção maliciosa.

No entanto, quando o pedido é originário de Itália, o URL muda completamente, levando ao download de um ficheiro JAR malicioso.

O que torna esta campanha de correio eletrónico particularmente sofisticada é a sua combinação de múltiplas táticas concebidas para evitar a deteção e explorar plataformas de confiança. A sua estratégia multicamadas utiliza técnicas de engenharia social para manipular os destinatários a clicar em links maliciosos.

Resposta recomendada e reforço da ciberresiliência

A Fortinet recomenda às organizações que reforcem os seus sistemas de filtragem de email, implementem soluções avançadas de deteção e resposta, e apostem na formação contínua dos seus colaboradores como primeira linha de defesa. A prevenção continua a ser a melhor proteção.

A campanha detetada representa um alerta claro: o email continua a ser o vetor de ataque preferido dos cibercriminosos e só com uma abordagem integrada — tecnologia, formação e monitorização — é possível antecipar e neutralizar estas ameaças antes que causem danos graves.

Responder a Jamaral Cancelar resposta