Quem usa sistemas Linux, como o Ubuntu, CentOS, Debian, entre outros, sabe que é muito fácil aceder remotamente a outra máquina. Um dos protocolos mais conhecidos e mais usados é o SSH. Este protocolo é extremamente versátil e pode-se instalar e configurar rapidamente.

Hoje deixamos algumas dicas de configuração, por questões de segurança, do OpenSSH. Saiba o que pode fazer.

O OpenSSH é um conjunto de ferramentas que nos permite gerir remotamente máquinas, recorrendo ao protocolo SSH. Ao contrário de outras ferramentas como o Telnet, rcp, rlogin e ftp, o OpenSSH garante que as comunicações entre máquinas sejam seguras, pois, recorre à criptografia para cifrar todo o tráfego (incluindo passwords).

Como instalar e configurar o OpenSSH no Ubuntu Server?

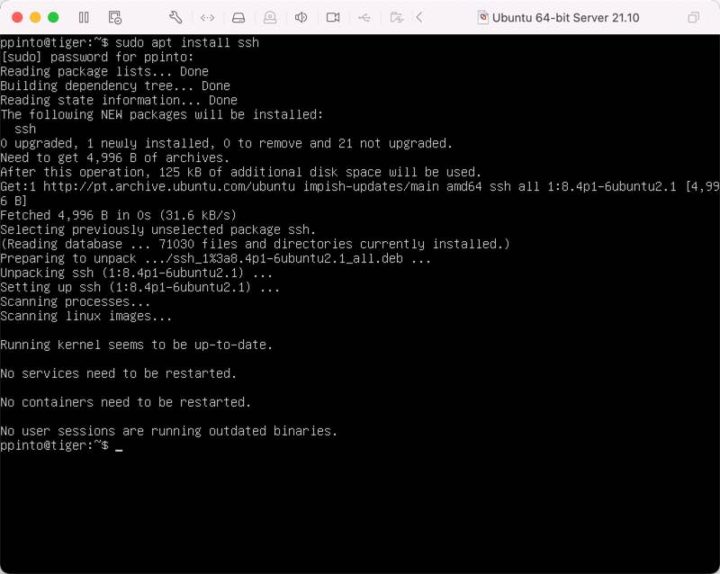

Instalar o SSH no Ubuntu é algo relativamente simples. Para isso basta que abram o terminal e insiram o seguinte comando:

sudo apt install ssh

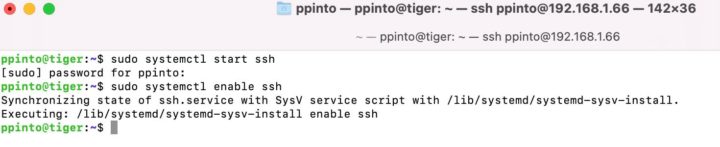

Em seguida vamos iniciar e ativar o serviço no arranque. Para tal usem os seguintes comandos:

sudo systemctl start ssh

sudo systemctl enable ssh

Configurações importantes do OpenSSH (Segurança)

#1 – Desativar o acesso via utilizador root

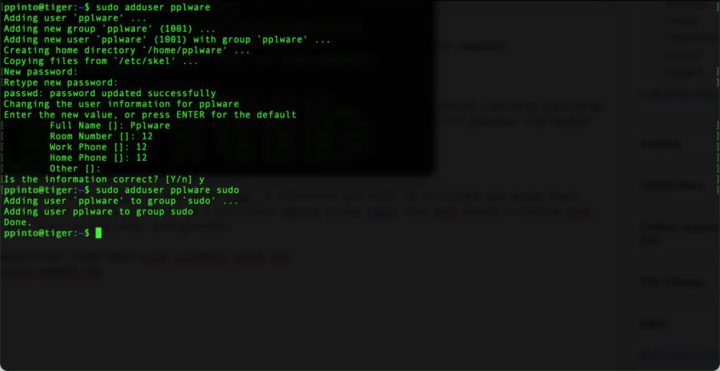

Antes de desabilitarmos o login ao utilizador root, é importante que tenho um utilizador que possa fazer login como root. Por exemplo, permita que o utilizador pplware efetue login como root usando o comando sudo. Para tal deve fazer as seguintes configurações:

sudo adduser pplware

sudo adduser pplware sudo

Em seguida basta ir ao ficheiro de configuração do OpenSSH (/etc/ssh/sshd_config) e realizar a seguinte configuração:

PermitRootLogin no

Depois é só gravar as configurações e reiniciar o serviço (sudo systemctl restart ssh).

#2 – Desativar acesso sem password

Outra das opções é desativar o acesso ao SSH sem password. Para tal basta colocar o PermitEmptyPasswords a no.

#3 – Mudar porto lógico de acesso

Caso pretendam mudar o porto lógico de acesso ao OpenSSH, que por omissão é o 22, podem fazê-lo na instrução Port como mostra a imagem seguinte. Com a configuração da imagem, mudamos o porto de 22 para 2222.

#4 – Número de tentativas por ligação

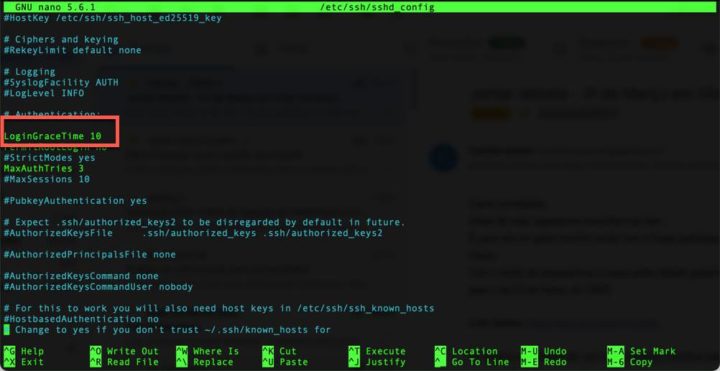

Através da configuração do OpenSSH é possível indicar quantas tentativas pode um utilizador ter para se autenticar por ligação. O campo MaxAuthTries especifica o número máximo de tentativas de autenticação permitidas por cada ligação. Vamos, por exemplo, indicar que o utilizador tem 3 tentativas.

#5 – Tempo de espera para autenticação

Também é possível definir a quantidade de tempo que um utilizador tem para concluir a autenticação depois de se ligar inicialmente ao seu servidor SSH. Para tal basta que mude o parâmetro LoginGraceTime (tempo em segundos).

E está feito! Como viram a configuração é simples e rápida. Para se ligarem a uma máquina com SSH podem usar ferramentas como o Putty ou WinSCP, ou então, via terminal, com o comando ssh utilizador@endereco_ip.

Responder a jovilano Cancelar resposta